Le blog du projet Tor publie une tribune signée Rasmus Dahlberg, Tobias Pulls, Tom Ritter et Paul Syverson autour de la transparence des certificats TLS. Pourquoi elle est indispensable et comment la garantir.

- Tor explique un processus de transparence des certificats sur le web

L’internet gagnerait à une gestion plus transparente des certificats TLS, affirment les signataires de la tribune. Le principal problème est que les certificats peuvent être émis par de nombreuses autorités centrales et que le risque de se tromper dans le processus d’émission n’est jamais à exclure.

Un exemple ? « À la suite d’une erreur, d’une coercition ou d’un compromis, il peut y avoir un certificat mal émis pour un certain nom de domaine. Un certificat mal délivré peut être utilisé par des attaquants pour usurper l’identité de sites web. »

Tor a fourni l’extension HTTPS Everywhere avec le navigateur Tor depuis un certain temps, mais cette protection n’arrêtera pas un attaquant ayant accès à un certificat mal livré. D’où l’intérêt de fournir une totale transparence des certificats afin de s’assurer que les certificats mal émis ne passent pas inaperçus.

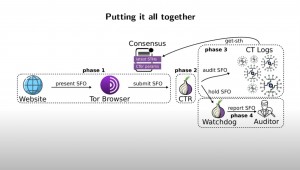

L’idée est qu’avant qu’un navigateur n’accepte un certificat comme valide, « celui-ci doit être visible dans un journal public de transparence des certificats« . Les prochaines étapes prévues par Tor dans son propre développement sont les suivantes :

Compléter l’application partielle de la transparence des certificats dans Firefox

Créer et mettre en œuvre une proposition torspec qui utilise les relais Tor.

Vous pouvez prendre connaissance de la tribune complète de Rasmus Dahlberg, Tobias Pulls, Tom Ritter et Paul Syverson (en anglais) à cette adresse.

Vidéo explicative

Vidéo de préservation sur les thèmes « vie privée et déploiement incrémentiel de la transparence des certificats dans Tor«

Cliquer sur : Certificate Transparency in Tor

Source toolinux.com