Savez-vous exactement ce qu’est un VPN et comment il fonctionne ? Vers quel fournisseur de VPN faut-il se tourner ? Nous allons répondre à ces questions et vous donner des solutions pour installer votre nouveau VPN sous Linux et d’autres systèmes d’exploitation.

C’est quoi un VPN ?

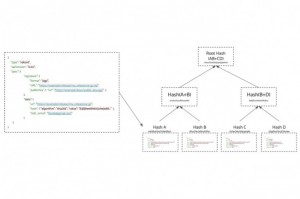

Un VPN (Virtual Private Network) est un réseau virtuel privé destiné à isoler les échanges du reste du trafic transitant par les réseaux de télécommunication publics. Il masque l’adresse IP d’un utilisateur pour crypter son trafic internet. Son fonctionnement est simple. Vos données sont routées non plus via votre fournisseur d’accès à internet (ou hotspot public), mais via un réseau de serveurs maintenus par un fournisseur tiers, de manière sécurisée.

Très utilisé en entreprise pour faciliter le travail à distance et protéger les données sensibles, le VPN intéresse de plus en plus les particuliers. Pas étonnant, dès lors, de voir se multiplier les offres pour des VPN en ligne depuis plusieurs années. D’où l’importance de bien choisir son fournisseur de VPN.

Quel est l’intérêt du VPN pour moi ?

Les avantages d’un VPN sont nombreux, qu’on soit un simple utilisateur, un professionnel ou un activiste. En voici deux exemples concrets.

Anonymat et Confidentialité

Le VPN vient masquer votre identité (IP) et votre localisation, ce qui va renforcer votre confidentialité en ligne. Vous pouvez dès lors contourner le géoblocage de services, notamment dans le domaine du streaming (Netflix, Disney+, HBO Max) ou pour les retransmissions d’événements sportifs.

Dans certains pays, le VPN permet également de contourner la censure imposée par les régimes politiques.

Cybersécurité

Lorsque vous utilisez une connexion à internet publique, notamment les hotspots gratuits (commerces, restaurants, aéroports, villes), l’utilisation du VPN permet de chiffrer les données que vous échangez. Elles ne peuvent donc pas être suivies ou interceptées. Une protection utile contre les menaces en ligne.

L’installation du VPN en question

Lorsque vous avez choisi un fournisseur, vous pouvez alors installer le VPN sur un grand nombre d’appareils :

Un routeur : pour cela, votre routeur doit supporter la norme OpenVPN, ce qui varie d’une marque à l’autre ;

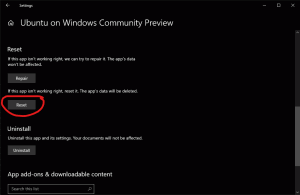

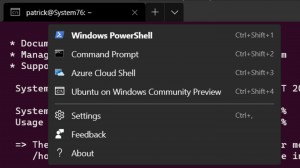

Un ordinateur : il est possible de configurer le VPN depuis une application ou directement dans les paramètres du système d’exploitation (Linux, macOS, Windows, ChromeOS), en fonction de votre fournisseur VPN ;

Un smartphone ou une tablette : via une application mobile ou dans les paramètres de votre appareil iOS ou Android.

Installer un VPN sous Linux

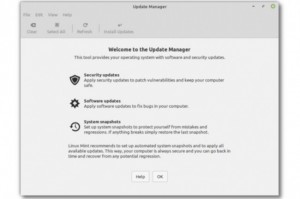

Pour installer un VPN sur un système d’exploitation Linux, vous pouvez télécharger le client OpenVPN et le configurer manuellement. Les instructions sont parfois complexes : c’est une option de choix pour les utilisateurs avancés. Si ce n’est pas votre cas, de nombreux fournisseurs disposent d’une application VPN native pour Linux, compatible avec la plupart des distributions (Fedora, Ubuntu, Debian, Linux Mint, Mageia, elementary OS, etc.).

Fiabilité : quel est le meilleur VPN ?

Les VPN gratuits ne sont pas recommandés. Généralement, leur fonctionnement est plus lent et ils ne garantissent pas toujours votre sécurité. Pour trouver un VPN fiable, n’hésitez pas à consulter un comparateur de VPN. Vous pourrez alors choisir le meilleur fournisseur de VPN en fonction de vos besoins et de votre système d’exploitation. Vous pourrez également recueillir les impressions et les avis des utilisateurs.

Si vous utilisez Linux, n’oubliez pas de vérifier que le fournisseur propose une application Linux ou, à défaut, des instructions claires pour configurer le VPN sous Linux, par exemple avec OpenVPN.

Conclusion

Que vous souhaitiez protéger votre anonymat, contourner la censure et les blocages géographiques ou simplement protéger vos données personnelles, vous avez aujourd’hui tout intérêt à adopter un VPN. Votre adresse IP sera dissimulée et vous pourrez surfer de manière plus sûre et confidentielle.

Source toolinux.com