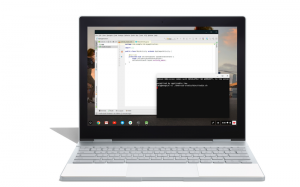

Cela fait deux ans que le système d’exploitation ChromeOS a adopté les applications Linux natives. Voici comment utiliser Flatpak pour faciliter leur installation et quelques modèles Chromebook disponibles à moins de 350 euros en ligne.

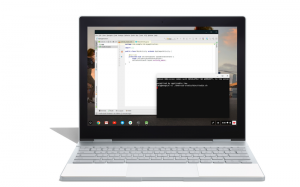

Applications Linux et Chrome OS

Depuis mai 2019, la plupart des ordinateurs et tablettes ChromeOS peuvent faire tourner des applications Linux natives. Nous vous en parlions d’ailleurs dans cet article.

Comment ça marche ?

Jusqu’alors, il fallait utiliser une solution d’émulation (comme Crouton) pour faire tourner Ubuntu ou Debian aux côtés de ChromeOS. Désormais, il suffit d’activer un conteneur Debian depuis le terminal fourni avec ChromeOS. Et c’est logique : après tout, ChromeOS est un système d’exploitation basé sur un noyau Linux, des pilotes et les technologies Chromium.

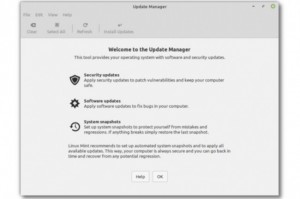

C’est quoi Flatpak ?

Flatpak (auparavant xdg-app) est un système de virtualisation d’application pour les distributions Linux. Endless OS a été la première distribution Linux à intégrer Flatpak, suivie par Linux Mint.

Comment installer Flatpak dans ChromeOS

Pour installer Flatpak dans ChromeOS, il suffit de suivre ce guide pratique simplifié (en anglais).

Voici les étapes nécessaires pour Flatpak dans ChromeOS :

1. Activer le support Linux : aller dans chrome ://settings et faire dérouler la page jusqu’à la section Linux (Beta) et activer la fonction ;

2. Lancer le terminal : depuis la barre de recherche, taper ’Terminal’ et lancer l’application ;

3. Installer flatpak via le terminal grâce à la commande suivante

sudo apt install flatpak

4. Ajouter un dépôt comme flathub.org grâce à la commande suivante :

sudo flatpak –user remote-add –if-not-exists flathub

https://flathub.org/repo/flathub.flatpakrepo

Vous pouvez alors redémarrer votre session ou votre appareil ChromeOS pour profiter des applications Linux Flatpak directement dans ChromeOS.

La manipulation est encore plus simple sous Linux directement. Des guides pratiques sont disponibles en fonction de votre distribution (Ubuntu, Fedora, Endless OS, RedHat, Linux Mint, openSUSE, Debian, Gentoo, elementaryOS, etc.).

Quel Chromebook choisir à moins de 350 euros ?

Les ordinateurs sous ChromeOS présentent un avantage : ils ont souvent besoin de moins de puissance que d’autres systèmes d’exploitation. Ils sont donc plus abordables. Voici quelques modèles sous la barre des 300 euros, disponibles en ligne avec livraison chez vous, souvent le lendemain.

Acer Chromebook CB314-1H-C81H

Cet ordinateur portable de 14 pouces (résolution de 1.366 sur 768 pixels) tourne avec un processeur Intel Celeron N4020. Il dispose de 32 GB d’espace et tourne avec 4 Go de RAM. Autonomie : 12 heures environ, avec USB-C. Compatible microSD pour étendre le stockage. Il pèse 1,7 kg.

Il est disponible en ligne à 279€ TTC avec une remise de 20€.

Lenovo IdeaPad Duet Chromebook

Ce modèle 2-en-1 est à la fois une tablette ChromeOS à écran tactile et un ordinateur portable avec un clavier rétractable. Ce Chromebook de Lenovo fait 10 pouces avec une résolution full HD (1.920 sur 1.080 pixels). Il tourne sur nu processeur basse consommation MediaTek. Comptez 10 heures d’autonomie, en mode tablette ou en mode hybride (ordinateur).

Il est disponible au prix de 349€ en ligne avec 128 GB. La version 64 GB est encore disponible au prix de 260€.

Source toolinux.com